El 19 de mayo de 2022, una muestra de malware cargada en VirusTotal que contenía una carga útil maliciosa, Brute Ratel C4, no fue detectada por los 56 antivirus que la evaluaron.

El malware difícil de detectar ya se ha cobrado varias víctimas, incluida una organización argentina, un proveedor de televisión IP para América del Norte y del Sur y un importante fabricante textil en México. Los ataques están asociados con el grupo APT APT-29 o Cozy Bear, un grupo de piratas informáticos rusos altamente capacitado.

Brute Ratel C4 (BRc4) es una herramienta legítima de equipo rojo diseñada desde cero con capacidades de evasión en mente, pero en las manos equivocadas puede causar un daño significativo.

Brute Ratel es desarrollado por Chetan Nayak, también conocido como Paranoid Ninja, un ex ingeniero de detección y red teamer que menciona CrowdStrike y Mandiant como empleadores anteriores. El proyecto se lanzó en diciembre de 2020 y poco a poco fue creciendo en características y capacidades. En enero, Nayak anunció que había decidido centrarse a tiempo completo en el desarrollo de la herramienta y los cursos de formación asociados, y lanzó la versión principal 1.0 en mayo.

ACTUALIZACIÓN

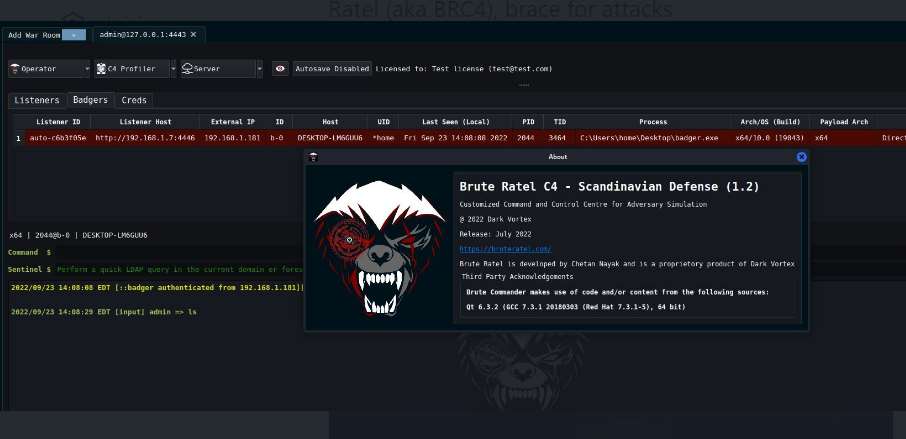

ICYMI, los actores de amenazas en múltiples foros clandestinos comparten una copia de una versión descifrada de Brute Ratel (también conocido como BRC4), prepárate para ataques

"bruteratel_1.2.2.Scandinavian_Defense.tar.gz"

"Brc4 v1.2.2/5 fue filtrado por MdSec y está circulando por Internet. Lo estoy rastreando durante las últimas semanas. MdSec subió todo el paquete a VT, que fue descifrado por un grupo ruso, Molecules, y ahora es utilizado por TA, lo que probablemente creará un daño irreparable"... "Reescribí todo el algoritmo de licencias la semana pasada para que sea más difícil de descifrar, ya que ahora tendrá una marca de agua desde el momento en que se descargue. Se está rastreando el brc41.2.2 con marca de agua filtrado y se han encontrado versiones con puerta trasera en los canales de Telegram/discord. ¡Cuidado con las versiones filtradas!", informo el autor de BRC4 Chetan Nayak.

"El kit de herramientas de post-explotación de Brute Ratel ha sido descifrado y ahora se comparte de forma gratuita entre las comunidades de hackers de habla rusa e inglesa.

Para aquellos que no están familiarizados con Brute Ratel C4 (BRC4), es un conjunto de herramientas posteriores a la explotación creado por Chetan Nayak, un ex miembro del equipo rojo en Mandiant y CrowdStrike.

Similar a Cobalt Strike, Brute Ratel es un conjunto de herramientas utilizado por los equipos rojos para implementar agentes, llamados tejones, en dispositivos de red comprometidos y usarlos para ejecutar comandos de forma remota y expandirse más en una red.

En los últimos años, los actores de amenazas y bandas de ransomware han abusado tanto de las versiones descifradas de Cobalt Strike que el software de seguridad las detecta más fácilmente.

Debido a esto, algunos actores de amenazas y pandillas de ransomware han estado cambiando silenciosamente a Brute Ratel para sus ataques al supuestamente crear compañías estadounidenses falsas para pasar el sistema de verificación de licencias.

Sin embargo, las cosas están a punto de cambiar, ya que el investigador de inteligencia de amenazas cibernéticas Will Thomas (también conocido como BushidoToken ) informó que una copia descifrada de Brute Ratel ahora está circulando ampliamente entre los actores de amenazas en los foros de piratería en línea.

"Ahora hay varias publicaciones en varios de los foros de delitos cibernéticos más poblados donde se reúnen los corredores de datos, los desarrolladores de malware, los corredores de acceso inicial y los afiliados de ransomware", advierte Thomas en un nuevo informe sobre la versión descifrada de Brute Ratel.

"Esto incluye BreachForums, CryptBB, RAMP, Exploit[.]in y Xss[.]is, así como varios grupos de Telegram y Discord".

A partir de una breve búsqueda en los foros de piratería XSS y Breached, los actores de amenazas han creado múltiples temas en los que han estado compartiendo la versión descifrada de Brute Ratel C4 versión 1.2.2 desde mediados de septiembre.

En el pasado, el desarrollador de Brute Ratel, Chetan Nayak, le dijo a BleepingComputer que podía revocar las licencias de cualquier cliente que abusara de Brute Ratel con fines maliciosos.

Sin embargo, Nayak afirma que la versión no descifrada se subió a VirusTotal, que luego fue descifrada por el "grupo ruso Molecules" para eliminar la verificación de licencia.

Independientemente de cómo se filtró el software, lamentablemente es demasiado tarde.

Thomas le ha dicho a BleepingComputer que la versión descifrada funciona y no parece haber sido manipulada, lo que significa que probablemente veremos un amplio uso del conjunto de herramientas en breve.

"Sí, no necesita ingresar la clave de licencia, y no me parece manipulado ni a mí ni a mis colegas en Curated Intel", explicó Thomas en una conversación con BleepingComputer.

De hecho, los actores de amenazas ya han comenzado a compartir capturas de pantalla en foros de piratería de ellos probando el kit de herramientas.

Lo que más le preocupa a Thomas es que Brute Ratel tiene la capacidad de generar código shell que no es fácil de detectar por el software de seguridad en este momento.

"Uno de los aspectos más preocupantes de la herramienta BRC4 para muchos expertos en seguridad es su capacidad para generar shellcode que muchos productos EDR y AV no detectan", explicó Thomas en su informe.

"Esta ventana extendida de evasión de detección puede dar a los actores de amenazas suficiente tiempo para establecer el acceso inicial, comenzar el movimiento lateral y lograr la persistencia en otros lugares".

Thomas recomienda a los administradores de seguridad, Windows y redes que revisen el blog de MdSec en Brute Ratel C4 para obtener más información sobre cómo detectar el software en sus redes." *1

Historia:

"Disponible desde diciembre de 2020, Brute Ratel C4 (también conocido como BRC4) es uno de los marcos de Red Team más nuevos que han llegado a la escena. Es similar a otros marcos como Cobalt Strike , pero es especialmente preocupante por su enfoque en evadir las herramientas de detección y respuesta (EDR) y antivirus (AV) de punto final. Palo Alto Networks Unit42 ya ha proporcionado un análisis técnico de BRC4 (consulte su blog aquí ).

A las 19:59:20 UTC del 13 de septiembre de 2022, se cargó en VirusTotal un archivo llamado " bruteratel_1.2.2.Scandinavian_Defense.tar.gz ". Este archivo contiene una copia válida de BRC4 versión 1.2.2/5.

El 28 de septiembre, el desarrollador de BRC4, Chetan Nayak, tuiteó acusaciones infundadas y refutadas de que MdSec filtró el archivo y dijo que fueron ellos quienes lo subieron a VirusTotal. No se sabe quién subió el archivo.

Nayak también dijo que un grupo de habla rusa conocido como Molecules fueron los responsables de producir la versión descifrada del producto. Esto significa que con las instrucciones correctas, la herramienta descifrada ahora se puede ejecutar sin la clave de activación que se requiere para iniciar el software completo y usar sus funciones.

Ahora hay varias publicaciones en varios de los foros de ciberdelincuencia más poblados donde se reúnen los intermediarios de datos, los desarrolladores de malware, los intermediarios de acceso inicial y los afiliados de ransomware. Esto incluye BreachForums, CryptBB, RAMP, Exploit[.]in y Xss[.]is, así como varios grupos de Telegram y Discord. Los actores de amenazas conectados a varios grupos organizados de ciberdelincuencia han expresado interés en la filtración de la nueva herramienta.

En julio de 2022, el personal de respuesta a incidentes de Sophos se encontró con Brute Ratel en la naturaleza, junto con Cobalt Strike, en un enfrentamiento con el ransomware ALPHV (también conocido como BlackCat). Por lo tanto, sabemos que los ciberdelincuentes, especialmente los afiliados al ransomware, utilizarán esta herramienta a corto y mediano plazo. La fuga de BRC4 también se produjo poco después de otra fuga importante en el mundo ciberdelincuente, que involucró al grupo LockBit Ransomware-as-a-Service (RaaS). Se difundieron rumores de que el RaaS fue pirateado, y el constructor de LockBit Black (también conocido como LockBit 3.0) fue robado y filtrado en línea. Más tarde, VX-Underground le dijo a BleepingComputer que LockBitSupp les aclaró que la fuga era legítima pero que se debía a un “programador empleado por el grupo de ransomware LockBit”, sofocando los rumores de que LockBit RaaS había sido pirateado.

Uno de los aspectos más preocupantes de la herramienta BRC4 para muchos expertos en seguridad es su capacidad para generar shellcode que muchos productos EDR y AV no detectan. Esta ventana extendida de evasión de detección puede dar a los actores de amenazas tiempo suficiente para establecer el acceso inicial, comenzar el movimiento lateral y lograr la persistencia en otros lugares. Debido a su generación evasiva de nuevas cargas útiles, hace que la detención de Brute Ratel mediante el bloqueo tradicional de los Indicadores de Compromiso (IOC) sea inadecuada. Se recomienda que los defensores utilicen oportunidades de detección basadas en el comportamiento para frustrar los ataques, como las que se describen en el blog de MdSec (ver aquí ).

En general, las empresas y las organizaciones del sector público deben reconocer la amenaza inminente de la proliferación de esta herramienta. Sus capacidades se alinean estrechamente con los objetivos de los grupos de ransomware que ya son muy activos y buscan nuevas oportunidades". *2

*1: Traducido del sitio bleepingcomputer .com

*2: Traducido del blog blog bushidotoken .net

Ver perfil de autor de Brute Ratel C4: https://twitter.com/NinjaParanoid